Mise a jour le 18/04/2023

- Ajout du site https://raw.githubusercontent.com/DFFspace/CryptoBlocker/master/KnownExtensions.txt qui fourni une liste d’extensions qui est régulièrement mise à jour

Un ransomware est un logiciel malveillant qui va chiffrer les données et les rendre illisible.

Voici une méthode pour lutter efficacement contre ce type d’attaque grâce au Gestionnaire de ressources du serveur de fichiers (FSRM) sous Windows Serveur 2012R2 2016 2019.

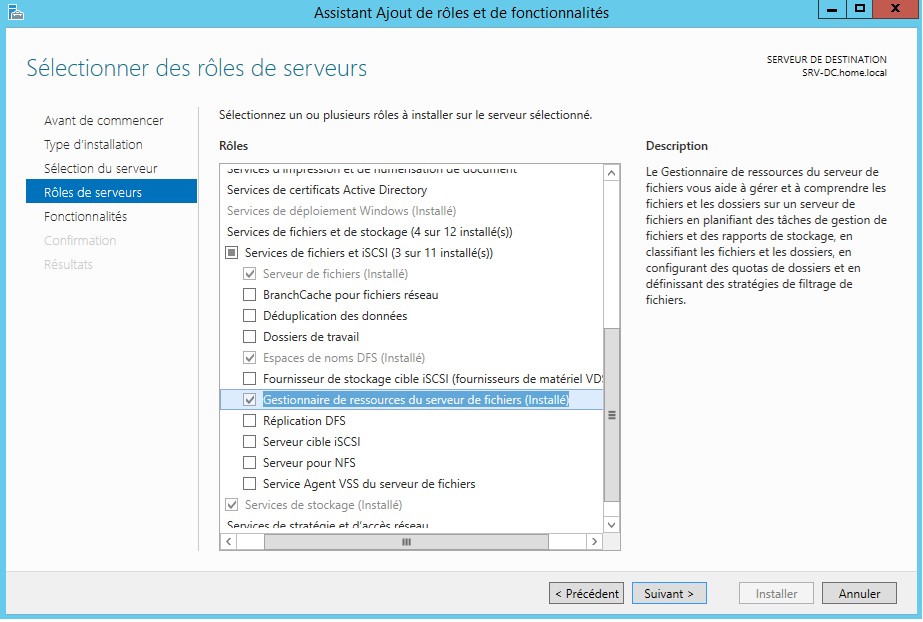

Installer le Gestionnaire de ressources du serveur de fichiers (FSRM)

Ouvrir le gestionnaire de serveur > Gérer > Ajouter des rôles et fonctionnalités

Ajouter le service de rôle > Gestionnaire de ressources du serveur de fichiers

Configuration des alertes Mail

Recevoir une notification, un mail, si jamais un fichier contenant une extension de ransomware est détecté. Pour cela il faut configurer les paramètres SMTP dans FSRM

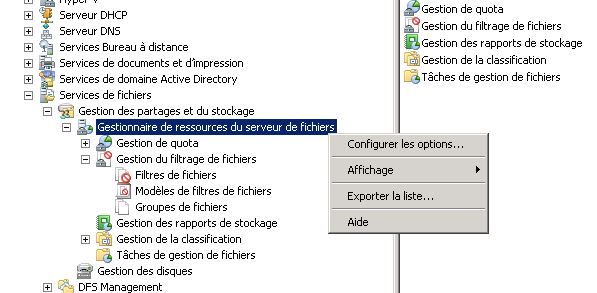

Gestionnaire de ressources du serveur de fichiers > Configurer les options

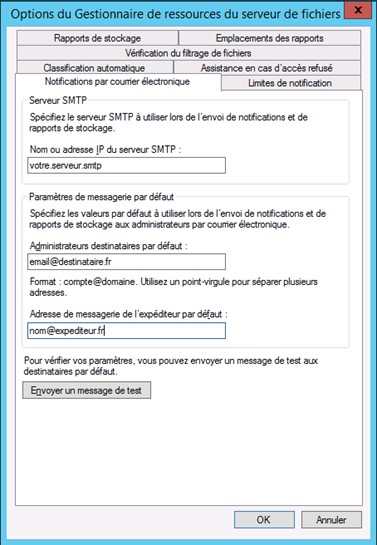

Notifications par courrier électronique

Saisir le nom de votre serveur SMTP puis l’adresse email qui va recevoir les notifications et l’adresse e-mail de l’expéditeur.

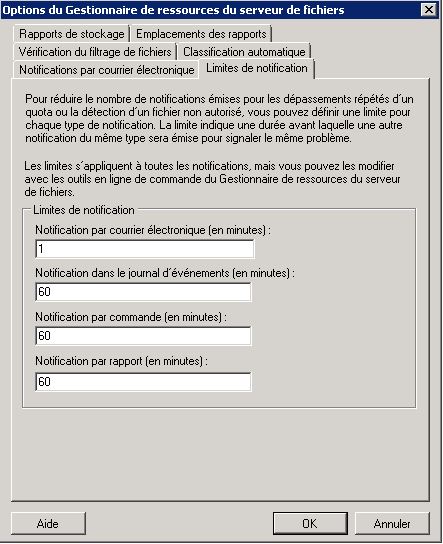

Réglage des « Limites de notifications » puis cliquer sur OK

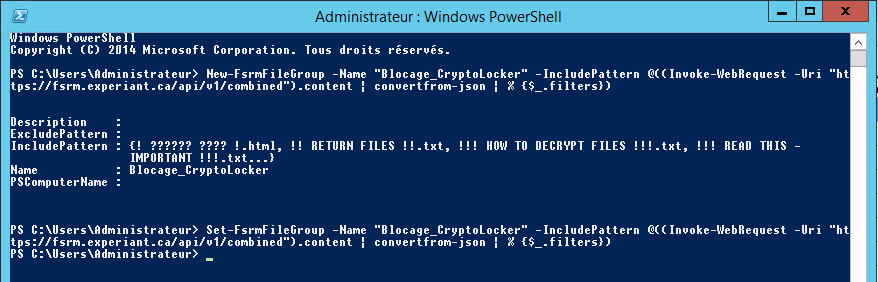

Ajout d’un groupe d’extension de fichiers > Création du groupe en PowerShell

Il est possible de créer cette liste en PowerShell avec les Fichiers de Commandes PowerShell suivants :

Création du groupe :

New-FsrmFileGroup -Name "Blocage_CryptoLocker" -IncludePattern @((Invoke-WebRequest -Uri "https://raw.githubusercontent.com/DFFspace/CryptoBlocker/master/KnownExtensions.txt").content | convertfrom-json | % {$_.filters})

Mise a jour du groupe :

Set-FsrmFileGroup -Name "Blocage_CryptoLocker" -IncludePattern @((Invoke-WebRequest -Uri "https://raw.githubusercontent.com/DFFspace/CryptoBlocker/master/KnownExtensions.txt").content | convertfrom-json | % {$_.filters})

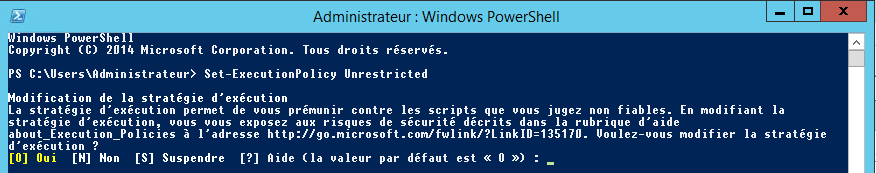

Note : Si vous rencontrez une erreur concernant les autorisations d’exécution, saisir la commande suivante en PowerShell :

Set-ExecutionPolicy Unrestricted

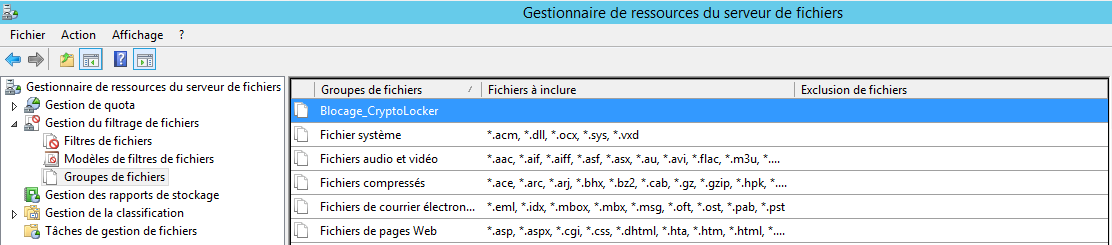

Le groupe de fichiers est créé !

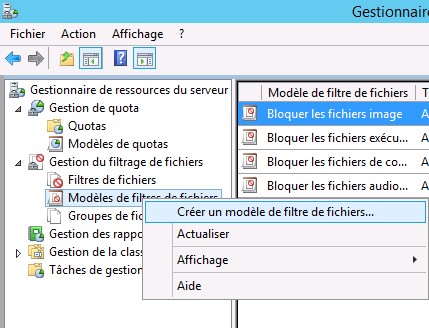

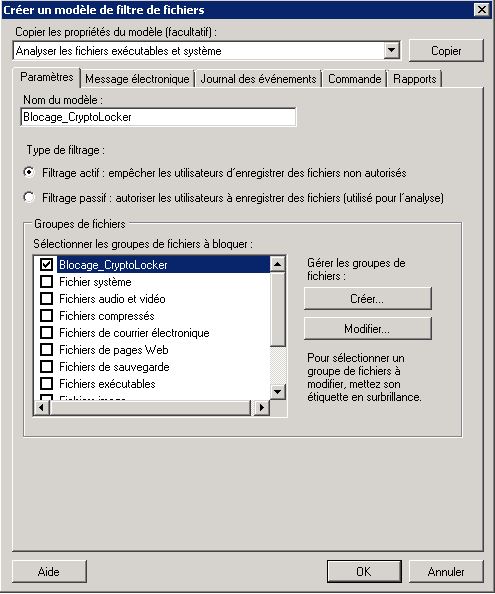

Création d’un modèle de filtres de fichiers

Modèles de filtres de fichiers > Créer un modèle de filtre de fichiers…

Paramètres > Saisir le Nom du modèle puis cocher le groupe « Blockage_CryptoLocker »

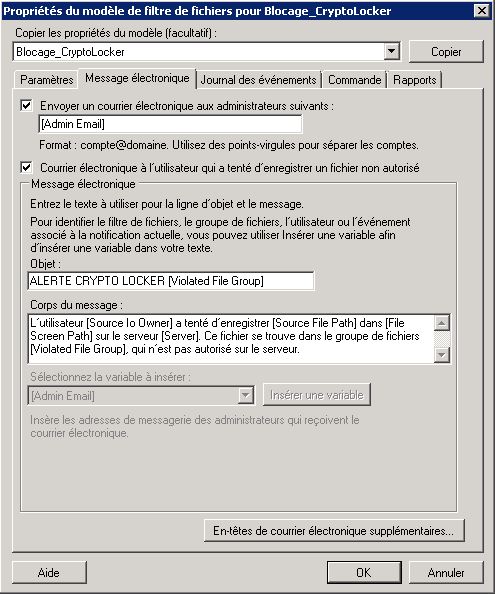

Message Electronique > Cocher « Envoyer un courrier électronique aux administrateurs suivants » puis Saisir un Objet « ALERTE CRYPTO LOCKER »

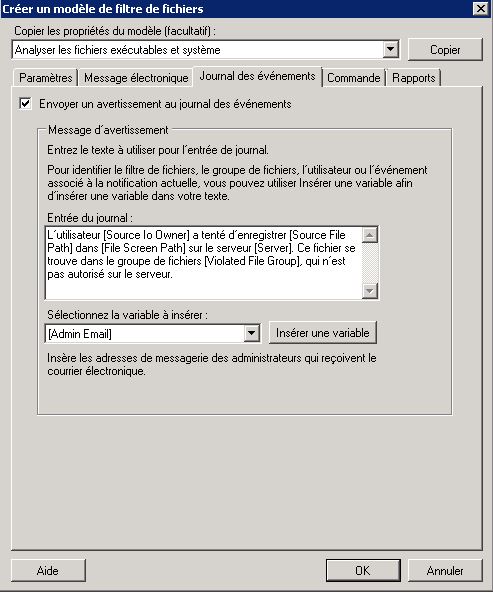

Journal des événements > Cocher « Envoyer un avertissement au journal des événements »

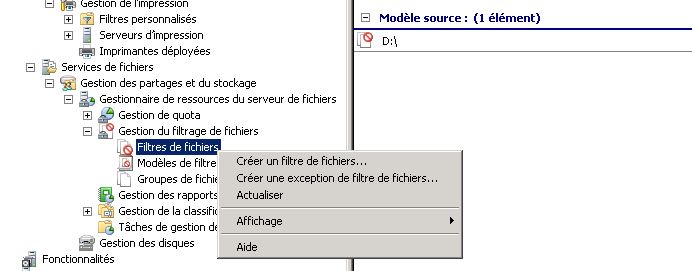

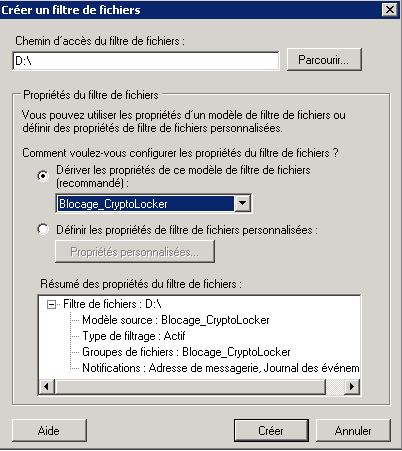

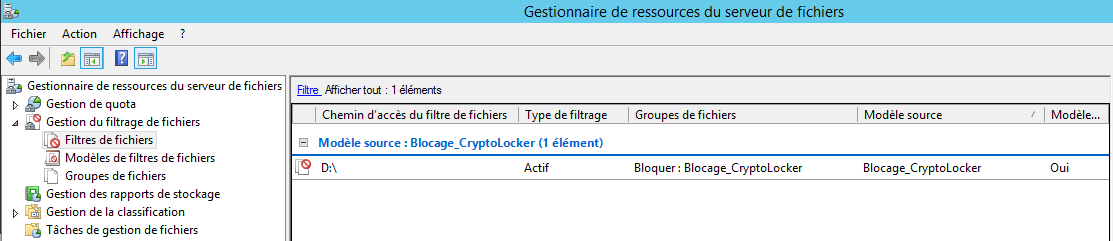

Création d’un filtre de fichiers

Filtres de fichiers > Créer un filtre de fichier…

Sélectionner « Parcourir » pour rechercher le dossier ou le lecteur que vous souhaitez protéger puis sélectionner votre modèle dans « Dériver les propriétés de ce modèle de filtre de fichiers » puis cliquer sur « Créer »

Le filtrage est actif ! Dès lors qu’un fichier portera une extension contenu dans le groupe d’extension, un email sera envoyé et le fichier ne pourra pas être renommé.

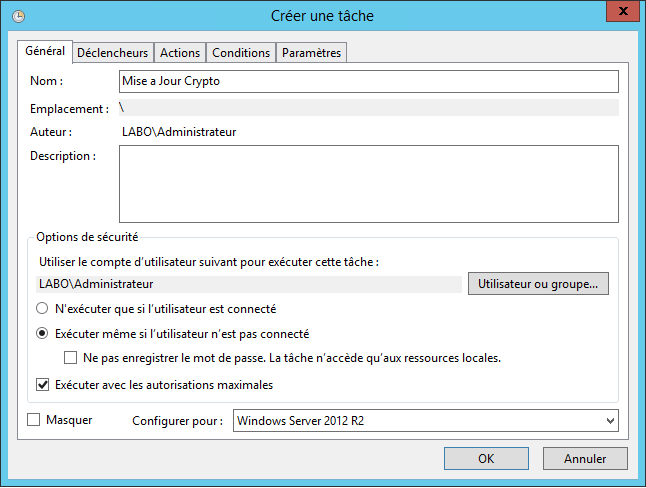

Automatiser la mise à jour avec le « Planificateur de taches »

Panneau de configuration > Outils d’administrations > Planificateur de tâches > Créer une nouvelle tâche

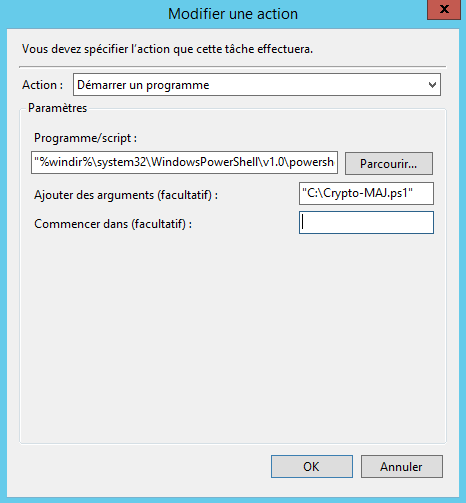

Configurer l’onglet « Déclencheurs » puis « Actions »

- Programme/script > %windir%\system32\WindowsPowerShell\v1.0\powershell.exe

- Ajouter des arguments > C:\Crypto-MAJ.ps1

Note : Le chemin et le Nom du script PowerShell ne doivent pas contenir d’espaces > Renommer le fichier « Crypto Mise a Jour Groupe.ps1 »

Test

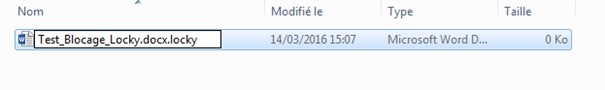

Depuis un poste client, je renomme un fichier en .locky

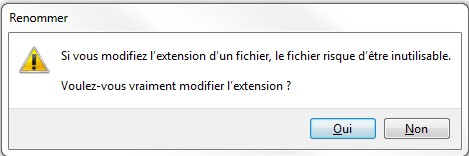

Le message suivant apparait (normal), cliquer sur Oui

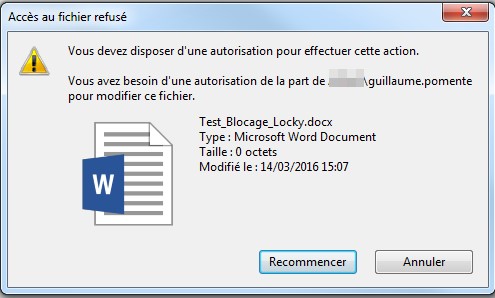

Le filtre s’applique et vous obtenez l’erreur suivante

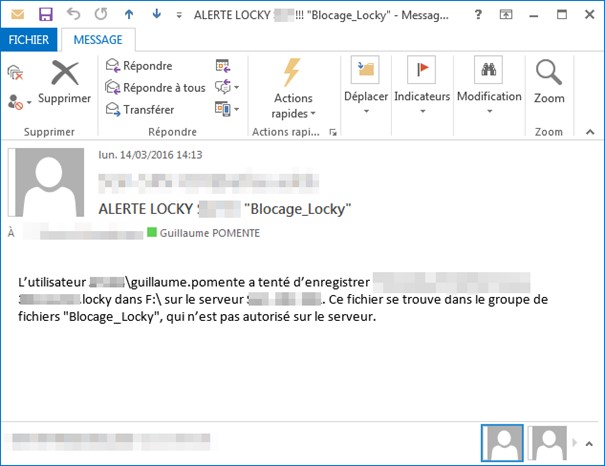

L’email suivant est arrivé dans ma boite de réception