Paramétrer un VPN d’accès à distance IPsec utilisant IKE avec Xauth et une clé pré-partagée mutuelle pour la connexion Mobile Android ou iPhone.

Cette configuration fonctionne sur divers appareils Android et iOS. D’autres clients peuvent également l’utilisée.

Information : Avant de continuer, consultez ce guide : pfSense : Installation et Configuration

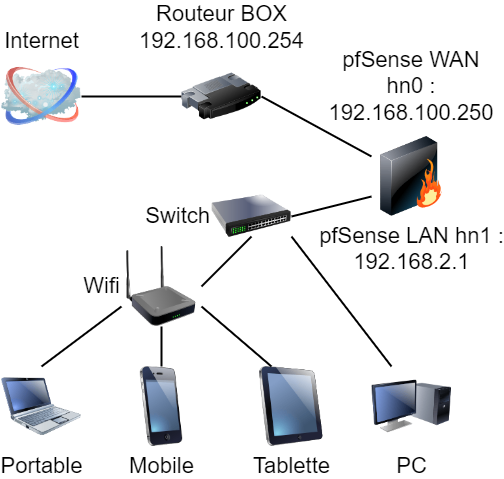

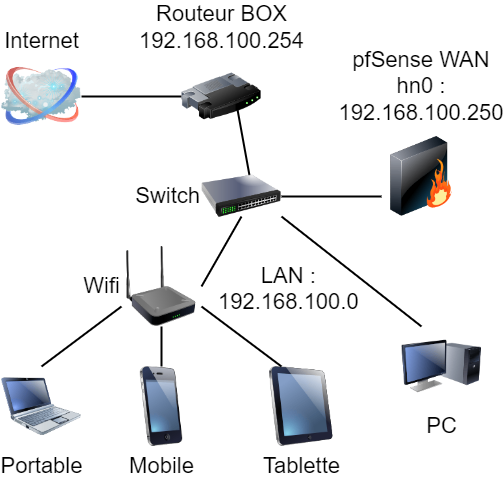

Note : 2 Schémas d’installation sont possibles

| Mode Routeur | Membre du Réseau LAN |

Configuration du VPN IPsec Client Mobile

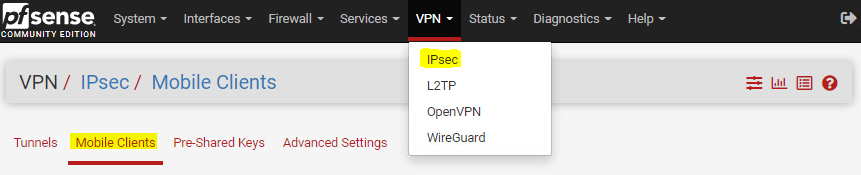

Sélectionner « VPN » > « IPsec » et cliquer sur « Mobile Clients »

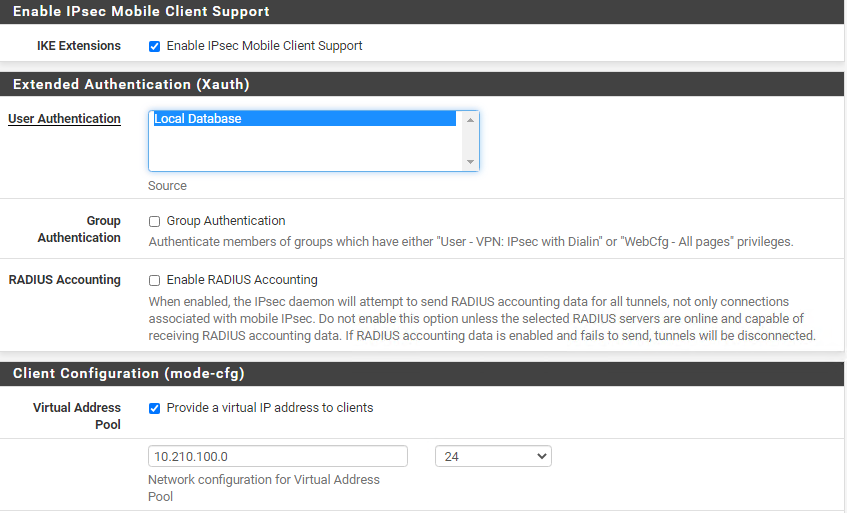

- IKE Extensions : Cocher « Enable IPsec Mobile Client Support »

- User Authentication : Sélectionner « Local Database »

- Virtual Address Pool : Cocher « Provide a virtual IP address to clients »

- Entrer un sous-réseau LAN inutilisé : « 10.210.100.0 » et un masque de sous-réseau > « 24«

Cliquer sur “Save”

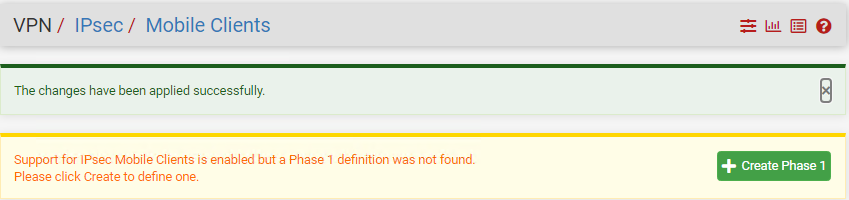

Valider « Apply Changes » et Cliquer « + Create Phase 1 »

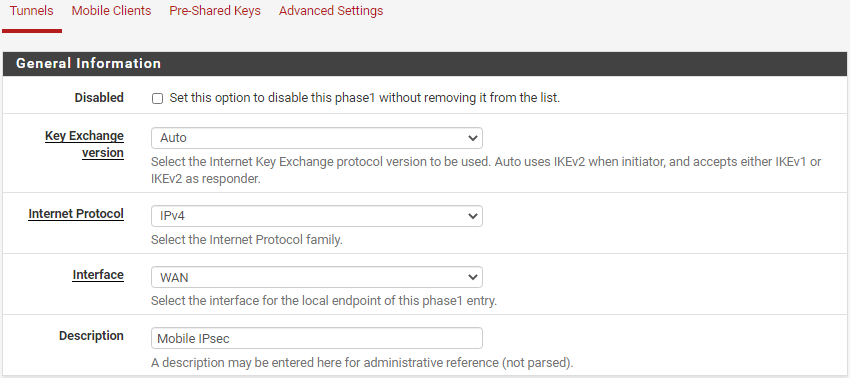

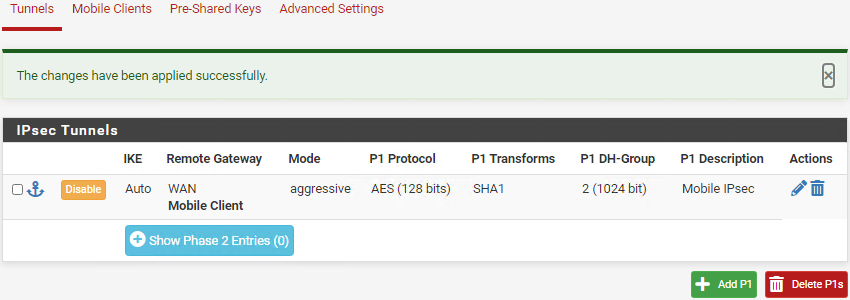

Paramétrage de la « Phase 1 »

- Key Exchange version : « Auto«

- Internet Protocol : « IPv4«

- Interface : « WAN«

- Description : « Mobile IPsec » (Nom de la phase 1 du Tunnel VPN Mobile)

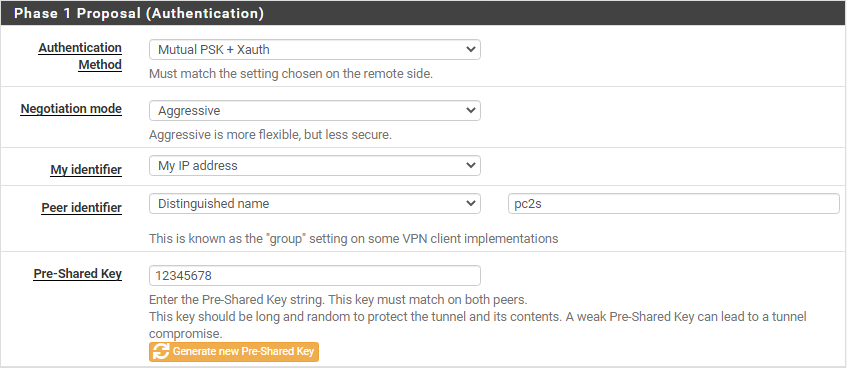

- Authentication Method : « Mutual PSK + Xauth«

- Negotiation mode : « Aggressive«

- My identifier : « My IP address«

- Peer identfier : « Distinguished Name » > Indiquer un Nom de Groupe distinctif : « pc2s«

- Pre-Shared Key : « 12345678 » (En production, indiquer une Clé plus complexe)

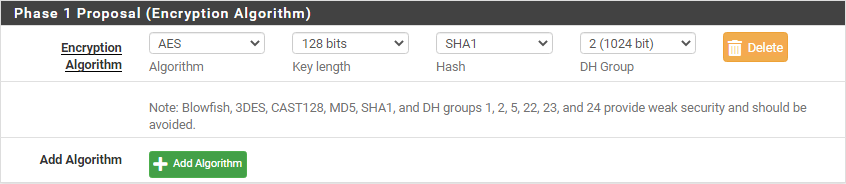

- Encryption Algorithm : « AES 128 bits«

- Hash : « SHA1«

- DH Group : « 2 (1024 bit)«

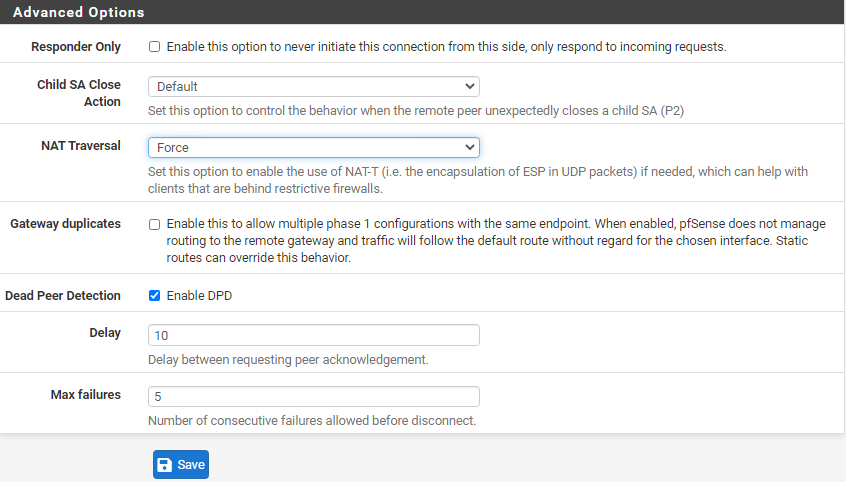

- NAT Traversal : « Force«

Cliquer sur « Save » et valider « Apply Changes »

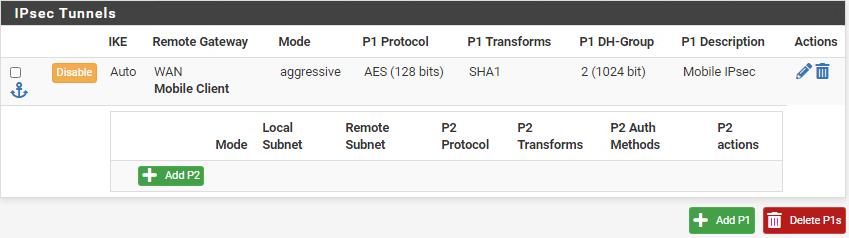

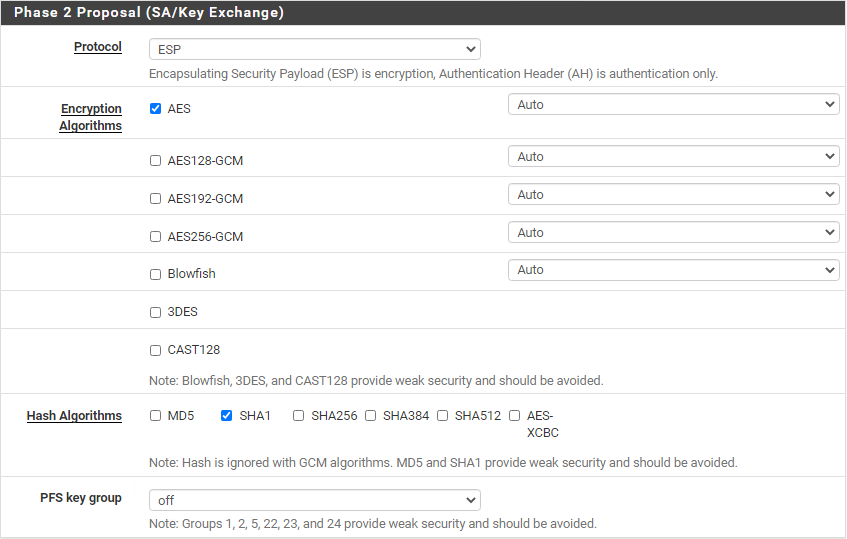

Paramétrage de la « Phase 2 »

Cliquer sur « + Show Phase 2 Entries »

Cliquer sur « + Add P2 »

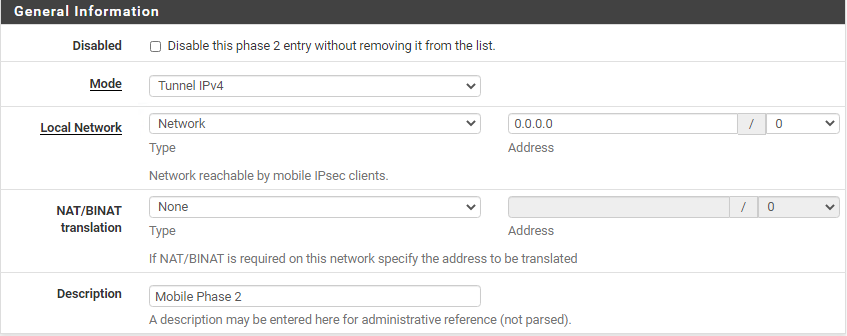

- Mode : « Tunnel IPv4«

- Local Network : « Network » > « 0.0.0.0/0 » (pour passer en mode full tunnel VPN)

- Description : « Mobile Phase 2 » (Nom de la phase 2 du Tunnel VPN Mobile)

- Protocol : « ESP«

- Encryption Algorithms : « AES Auto«

- Hash Algorithms : « SHA1«

- PFS key group : « off«

Cliquer sur « Save » et valider « Apply Changes »

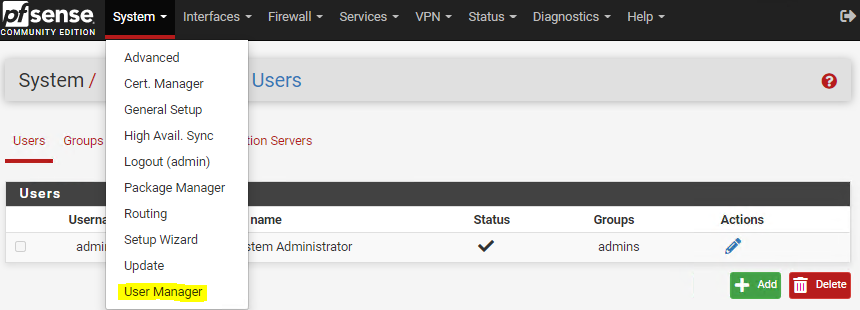

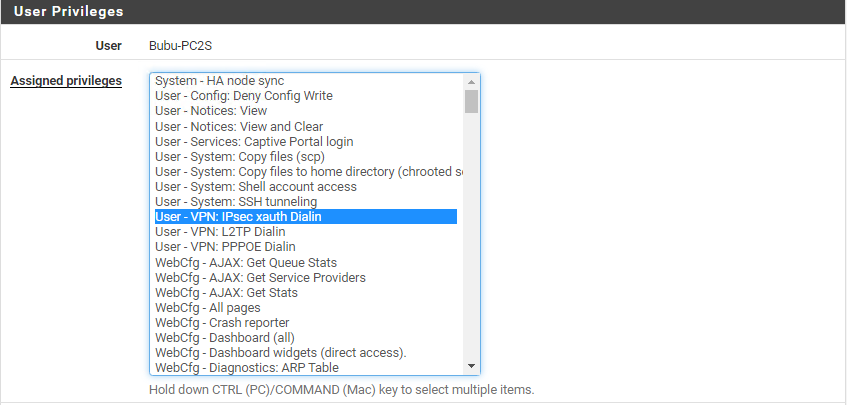

Création des Utilisateurs du VPN Mobile

Sélectionner : System > User Manager et Cliquer sur “+ Add”

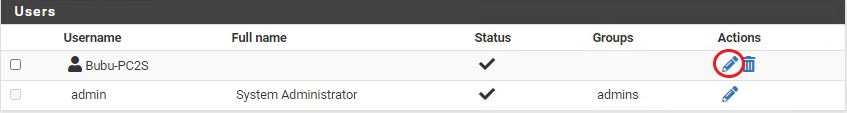

Entrer un Nom d’Utilisateur « Bubu-PC2S » et son mot de passe.

Cliquer sur « Save » et « Modifier » de nouveau en cliquant sur le stylo

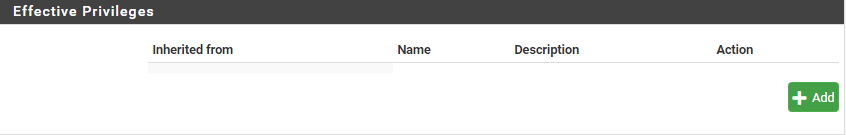

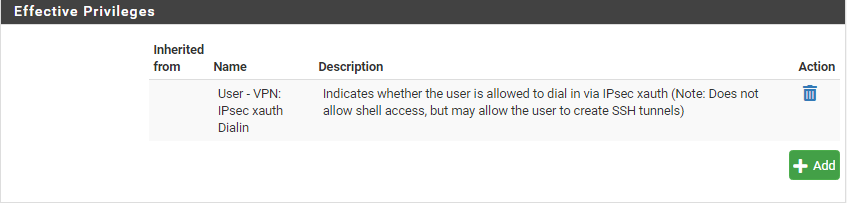

Section « Effective Privileges » : Cliquer « + Add »

« Assigned privileges » > Sélectionner l’autorisation « User – VPN : IPsec xauth Dialin » et cliquer sur « Save »

L’autorisation est bien présente > Valider la configuration de l’utilisateur en cliquant sur « Save »

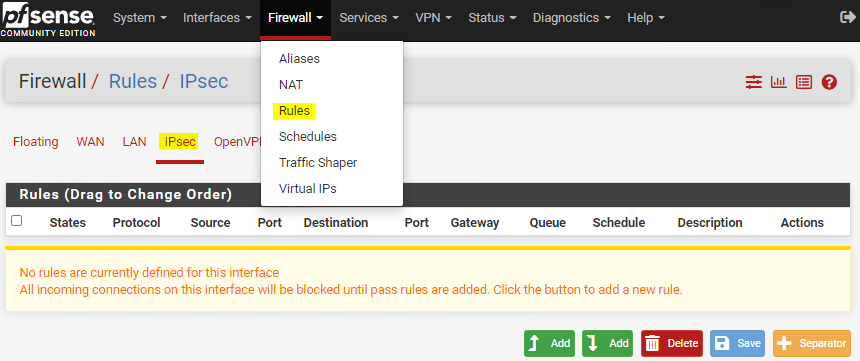

Configurer les règles du Pare-Feu pfSense

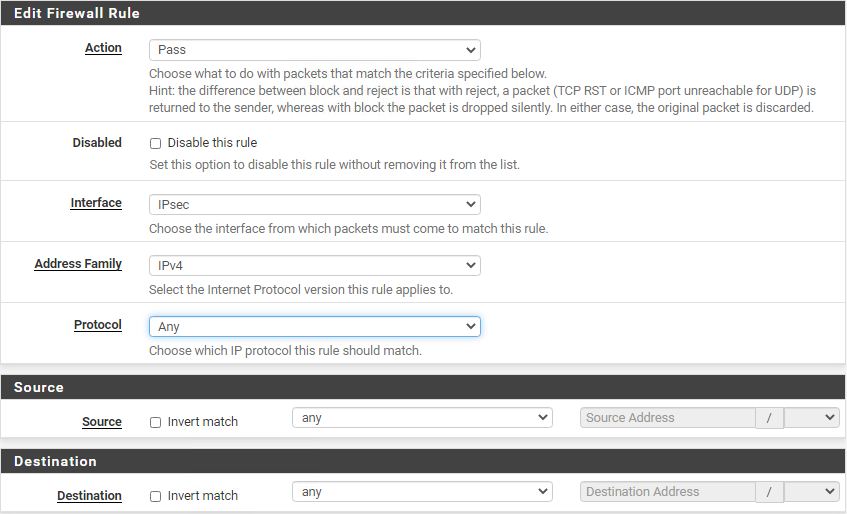

Création d’une règle pour autoriser l’accès aux ressources coté WAN et aussi coté LAN

- Firewall > Rules > IPsec : cliquer sur « + Add«

- Action : Pass

- Interface : IPsec

- Protocol : Any

- Source : any

- Destination : any

Cliquer sur « Save » et valider « Apply Changes »

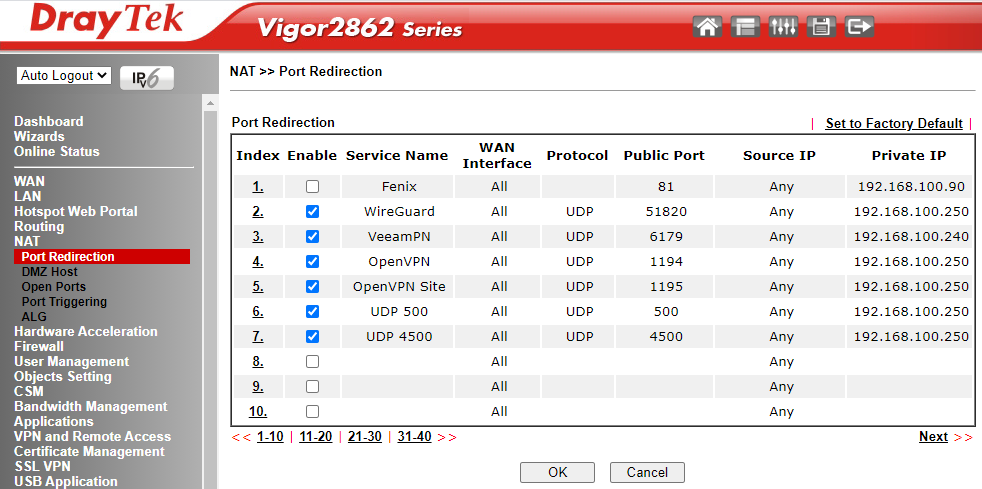

Redirection de port sur la Box, Routeur, Modem

Rediriger les ports “UDP 500 et 4500” arrivant de l’IP WAN Publique vers pfSense pour autoriser le VPN client IPsec.

Exemple sur Draytek

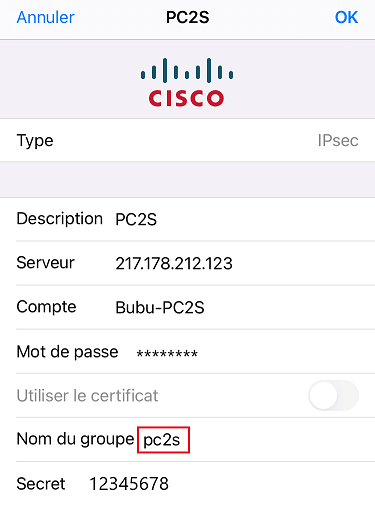

Configuration du VPN IPsec sur iPhone

Réglages > VPN > Ajouter une configuration VPN…

- Type : « IPsec«

- Entrer une « Description«

- Serveur : IP WAN Publique (Exemple : 217.178.212.123)

- Compte : Nom de l’utilisateur du VPN et son Mot de Passe

- Nom du groupe : (Distinguished Name) > Indiquer le Nom du Groupe distinctif : « pc2s«

- Secret : (Pre-Shared Key) > « 12345678«

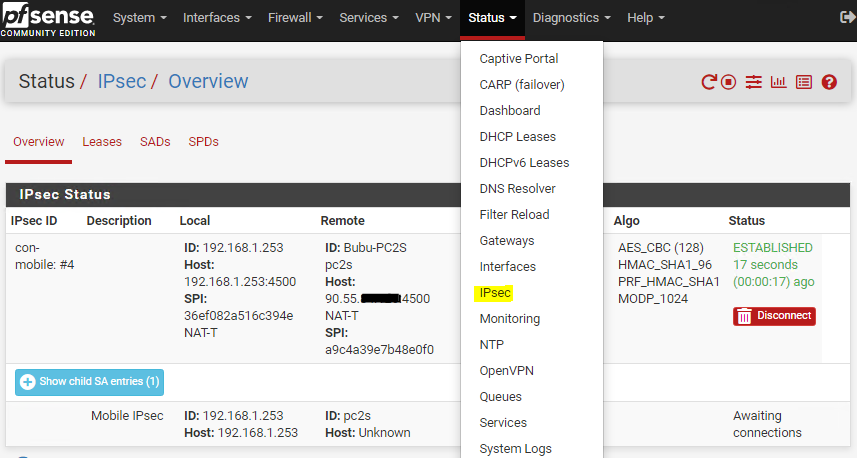

Les utilisateurs connectés sont visibles dans « Status » > « IPsec »