Mise a jour le 05/06/2023

Migrer ou Ajouter un Contrôleur de Domaine supplémentaire.

L’assistant de configuration Active Directory de Windows Serveur 2012 R2, 2016, 2019 ou 2022, contrairement à l’ancien « Dcpromo« , exécute automatiquement la préparation de la forêt et du domaine « adprep » , mais il est possible de préparer manuellement la version du schéma sur un Windows Serveur 2008 R2 avant l’ajout d’un contrôleur de domaine supplémentaire.

Pour ce Tuto, un contrôleur de domaine AD est déjà présent. Son Nom est « DC1 » et son adresse IP est : « 192.168.1.1 »

Voir ces Tuto pour information : Installation d’un Controleur de domaine Windows Serveur 2019 2016 ou 2012 R2 ou Installation d’un Controleur de domaine Windows Serveur 2008 R2

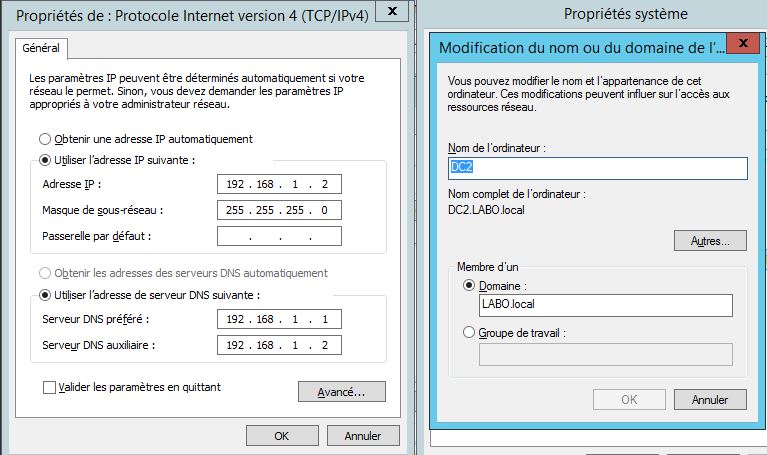

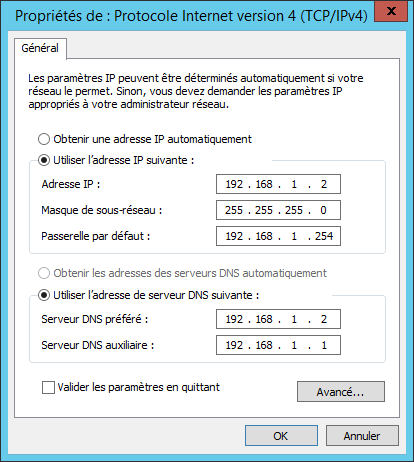

Nous allons ajouter un contrôleur secondaire qui se nommera « DC2 » et son adresse IP sera « 192.168.1.2 »

Important : Si vous ajoutez ou effectuez une migration d’un serveur 2012R2, 2016, 2019 vers une version supérieure ou identique, alors passez directement a l’ETAPE 2.

La mise a jour du Schéma s’effectue automatiquement lors de la migration d’un Serveur 2012R2, 2016, 2019 ou supérieur.

Pour une migration de Windows Serveur 2008R2 vers 2012R2 , 2016 , 2019 ou supérieur : Commencez a l’ETAPE 1

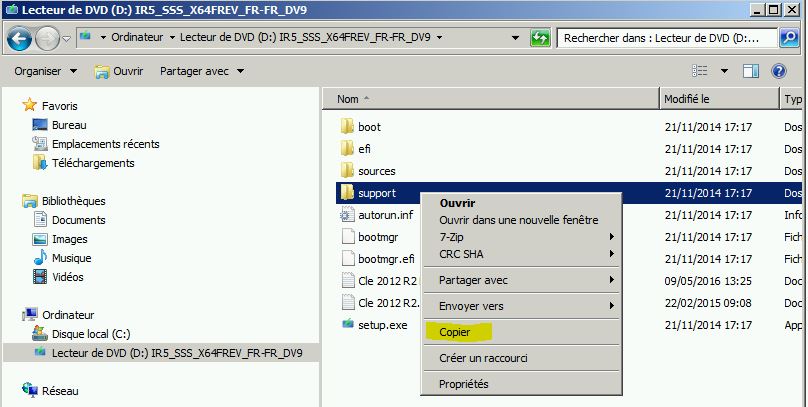

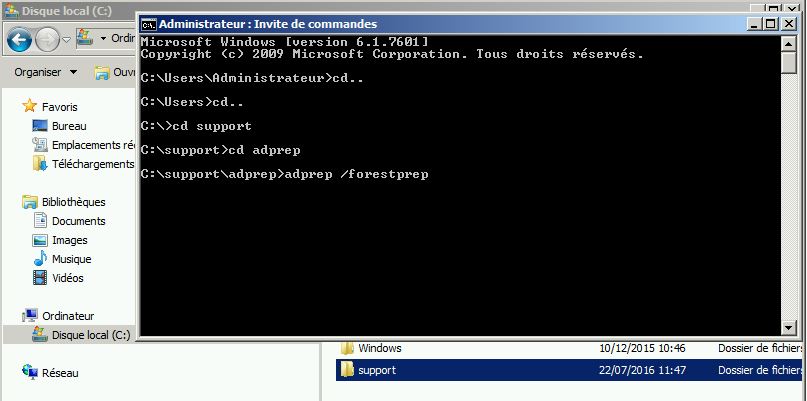

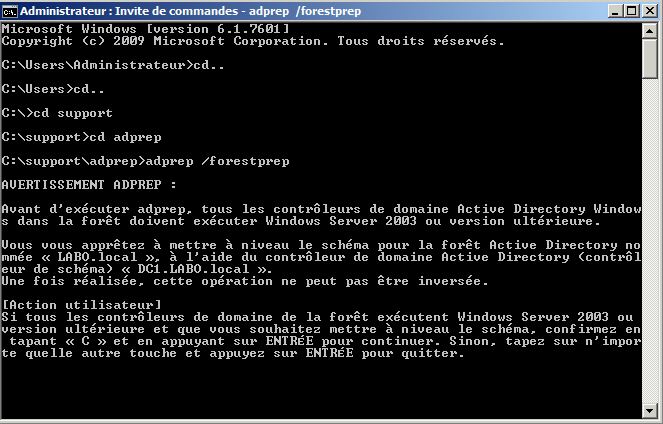

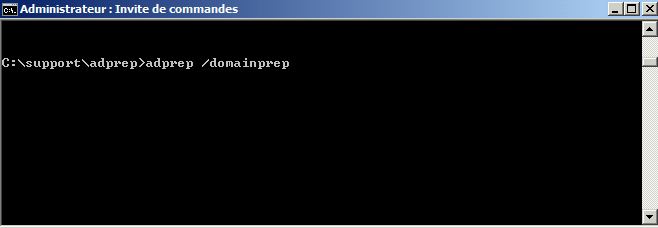

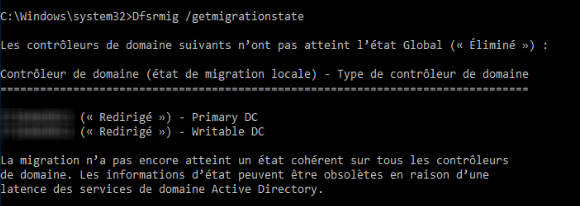

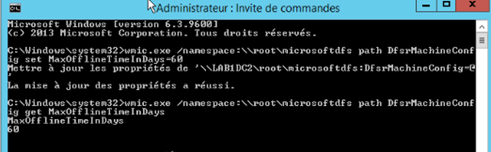

Nous devons préparer la version du schéma Active Directory sur le serveur 2008 R2 pour accueillir un contrôleur de domaine en Serveur 2012 R2, 2016 ou 2019.

L’opération de mise à niveau est à effectuer directement sur le contrôleur de domaine « maître de schéma ». Pour l’identifier vous pouvez utiliser la commande CMD « netdom query fsmo »

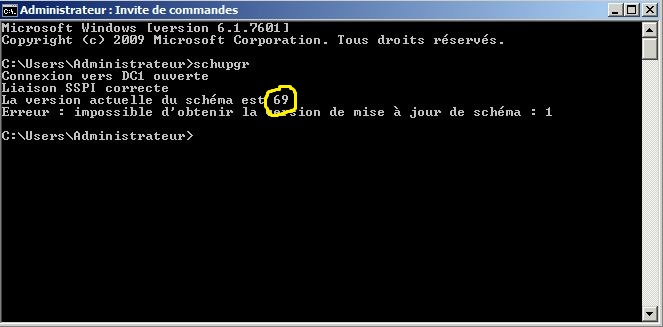

Pour info : La version du schéma est 47 (2008R2) et après la mise à jour elle sera à 69 (2012R2), 87 (2016) ou 88 (2019). Voir : Vérifier la version du schéma Active Directory

ETAPE 2 : Configuration du nouveau Serveur :

Paramétrez l’adresse IP (192.168.1.2). Configurez en DNS préféré le Contrôleur de Domaine AD principal (192.168.1.1)

Le Nom du Serveur est (DC2) et il est joint au domaine en tant que serveur membre.

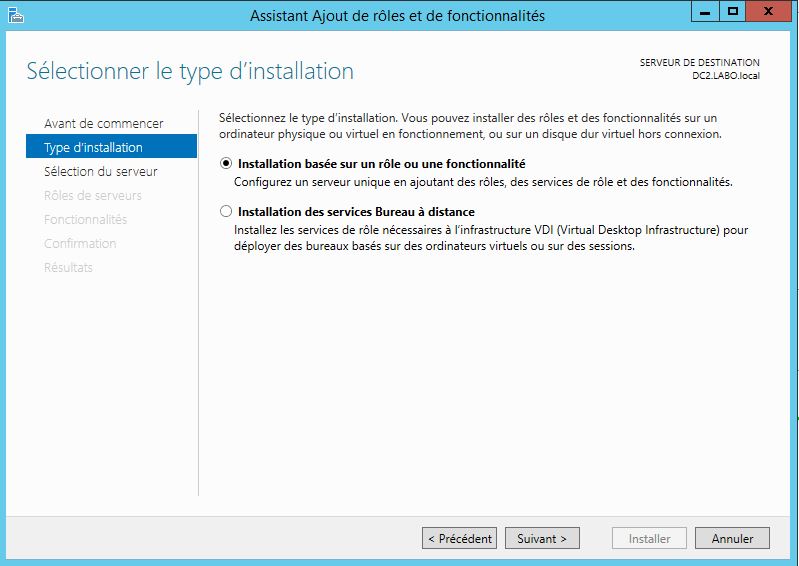

A partir du Gestionnaire de serveur, cliquez sur « Gérer » puis « Ajouter des rôles et fonctionnalités »

Cliquez sur « Installation basée sur un rôle ou une fonctionnalité »

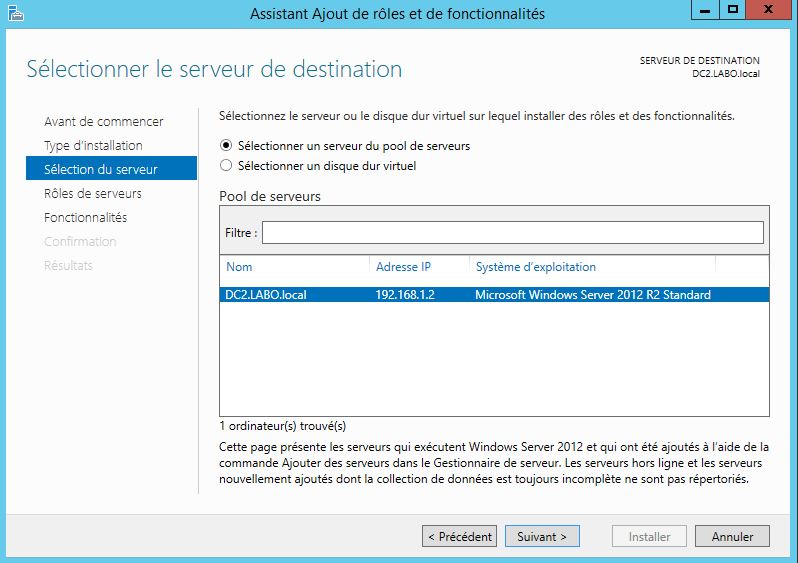

Sélectionner le serveur sur lequel vous souhaitez effectuer l’installation.

Pourquoi peut-on choisir un serveur ? Car depuis Windows Serveur 2012 il est possible d’administrer à distance un serveur et donc d’installer à distance des rôles et des fonctionnalités.

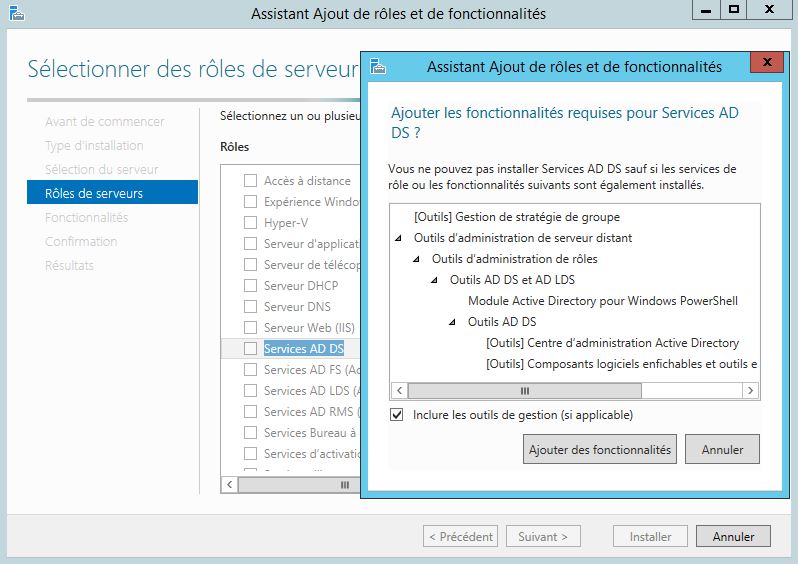

Choisissez d’installer « Services AD DS » qui requiert également l’installation de plusieurs outils d’administration de ce rôle. Cliquez sur « Ajouter des fonctionnalités » puis sur « Suivant ».

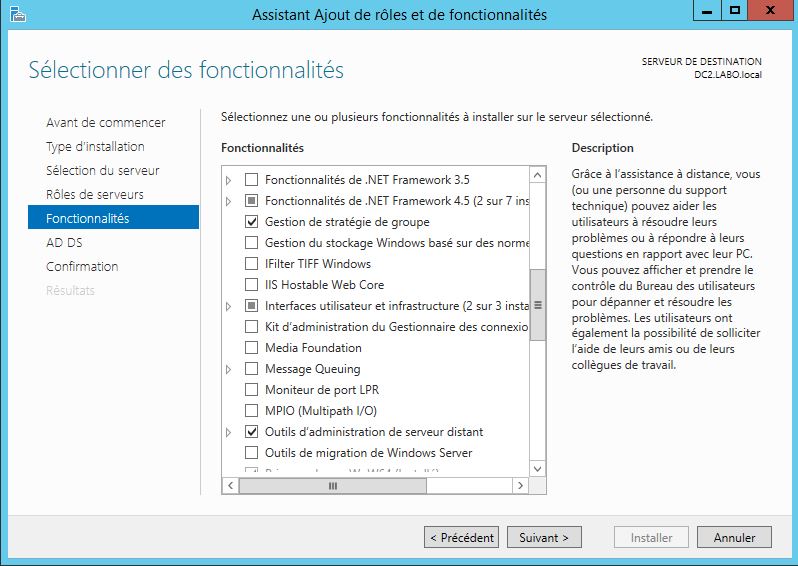

Ensuite, on vous propose d’installer des rôles, laissez les deux cochés par défaut qui sont « Gestion de stratégie de groupe » et « Outils d’administration de serveur distant ». Cliquez sur « Suivant »

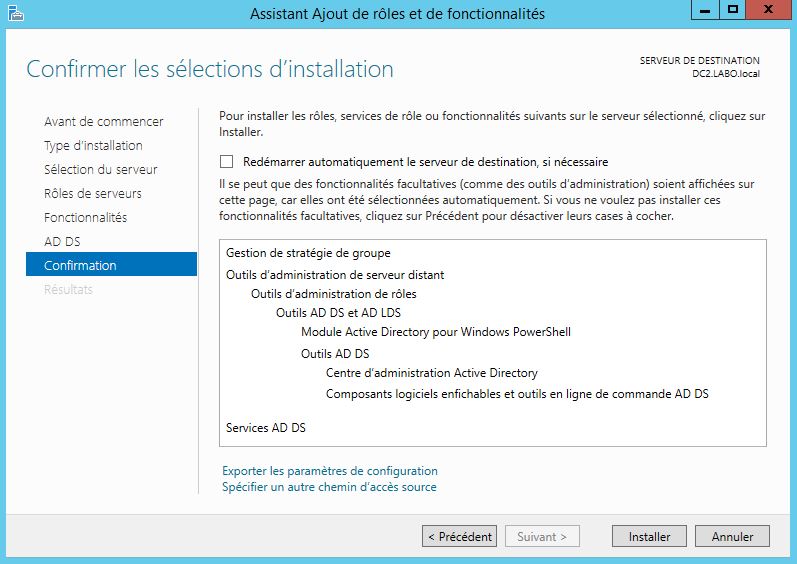

Cliquez encore suivant, puis cliquez sur le bouton « Installer » pour exécuter l’installation après avoir vérifié le résumé. Puis cliquez « Fermer » a la fin. Puis Redémarrer le Serveur.

Le serveur vient de finir l’installation de l’AD et a redémarré.

Désormais, il n’est plus nécessaire de faire la commande « dcpromo » pour promouvoir un serveur membre en tant que contrôleur de domaine.

Il faut cliquez sur l’icône du drapeau puis sur « Promouvoir ce serveur en contrôleur de domaine », ce qui revient à faire un « dcpromo » sans saisir de commande.

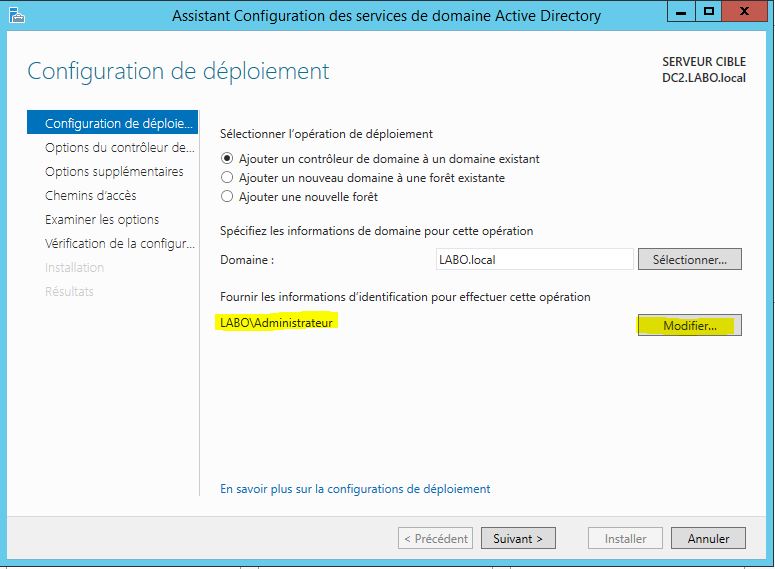

Comme le serveur est déjà membre du domaine, l’assistant en déduit que nous voulons « Ajouter un contrôleur de domaine à un domaine existant ». Laissez ce choix.

Changer la partie identification pour indiquer un compte Administrateur du domaine.

Note : Si vous rencontrez une erreur de Niveau de Foret > Faire « ETAPE 1 : Migration d’un Serveur 2008 R2 » (Plus haut dans le Tuto)

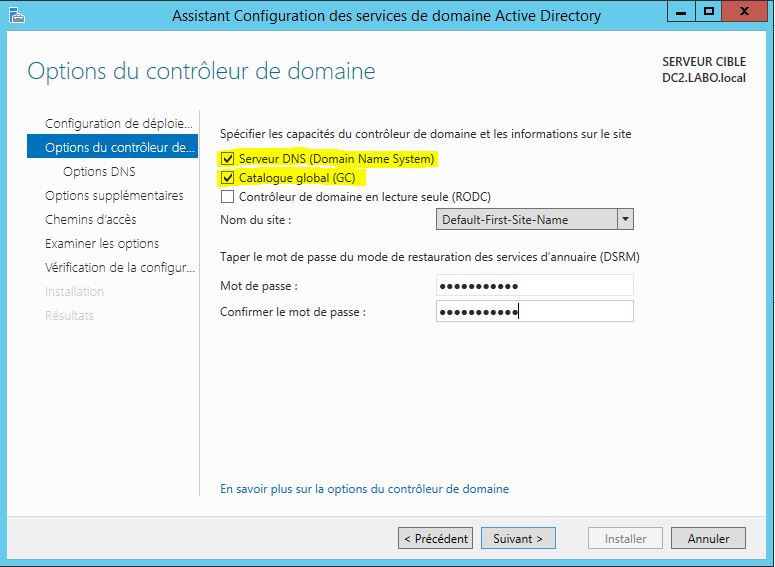

Le DC sera aussi serveur DNS et catalogue global.

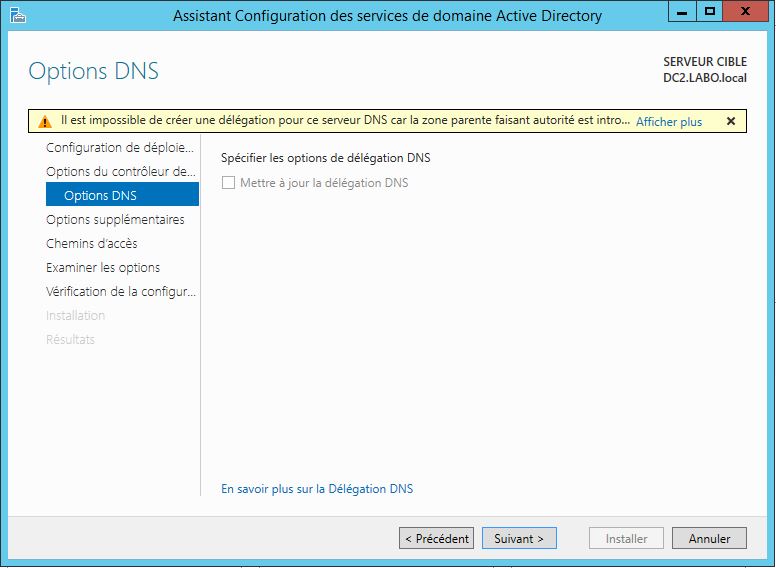

L’erreur ci-dessous est normale, pour le domaine racine de la forêt. Le nom étant LABO.local il ne peut mettre de délégation de zone avec « .local » pour le sous domaine « LABO ».

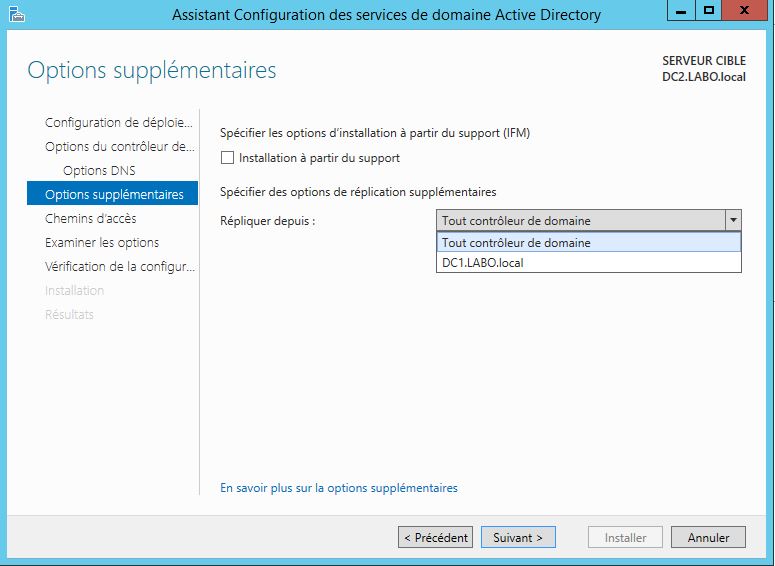

On conserve les paramètres par défaut, et on laisse le système choisir le DC source qui sera utilisé.

Attention dans le cas d’un AD sur plusieurs sites avec des liaisons lentes choisir le DC le moins contraignant au niveau de la bande passante par rapport à l’emplacement du DC que vous êtes en train d’installer.

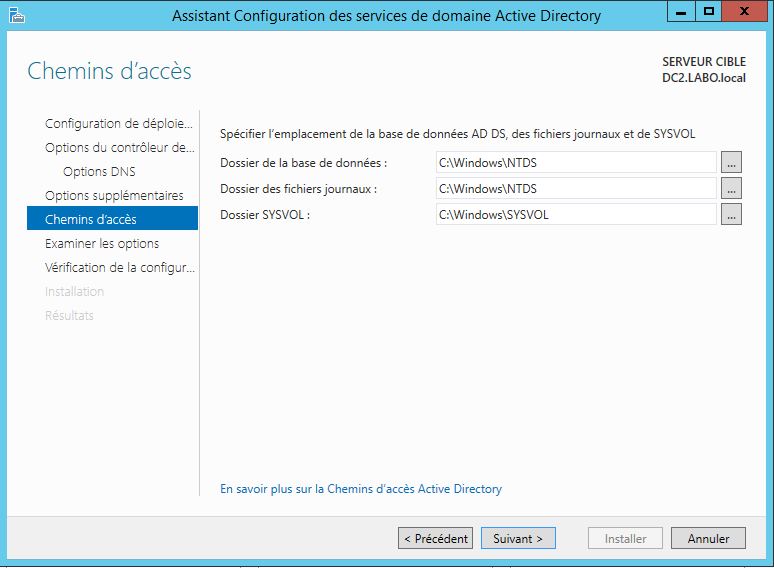

On conserve les dossiers par défaut :

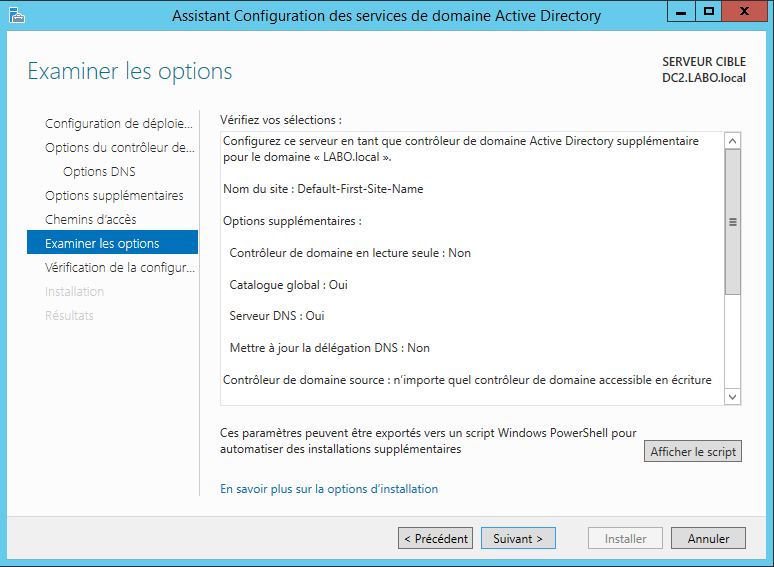

Examiner les options, cliquez suivant :

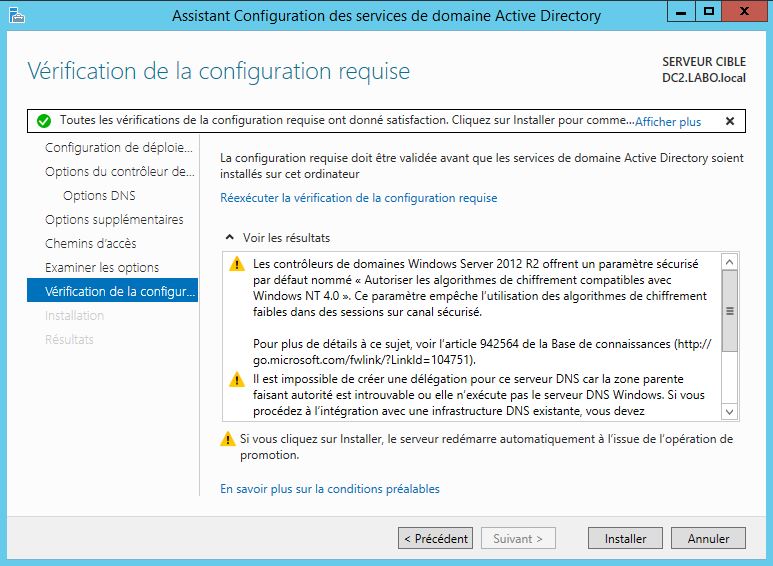

Les vérifications avant configuration montrent que la configuration requise a donné satisfaction:

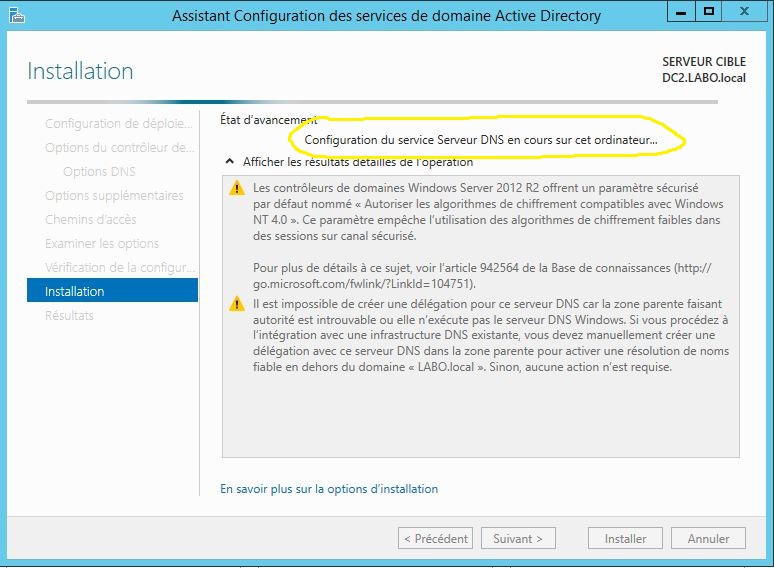

Il suffit de lancer l’installer et d’attendre la fin de l’exécution. Sur l’image ci-dessous on constate que l’assistant effectue bien l’installation du Service DNS :

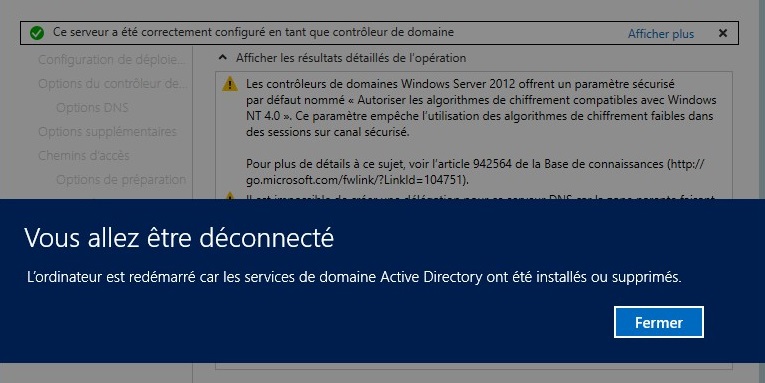

Une fois l’installation terminée, le serveur doit redémarrer :

Vérification du nouveau Contrôleur de Domaine :

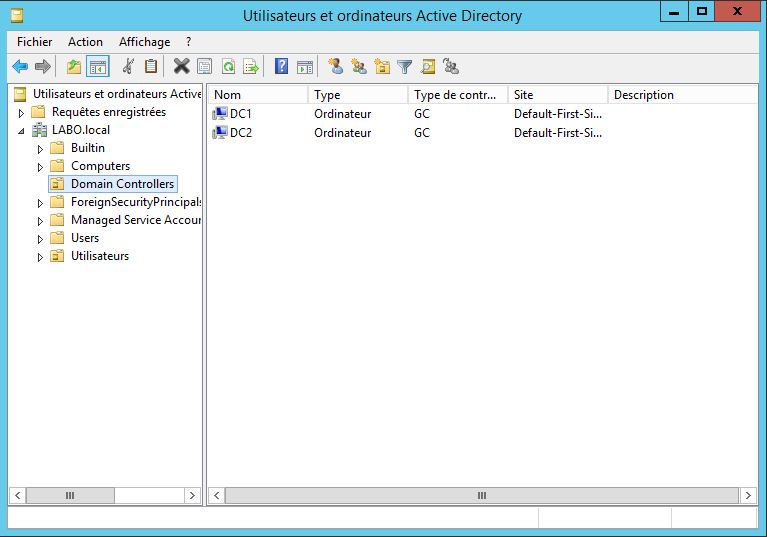

Après redémarrage du serveur, nous constatons que le DC est bien membre de l’OU « Domain Controllers« .

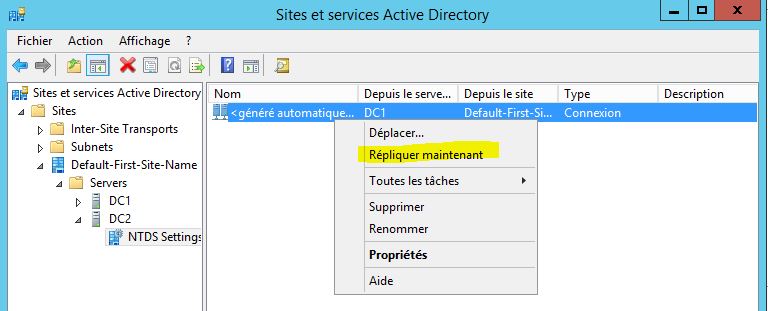

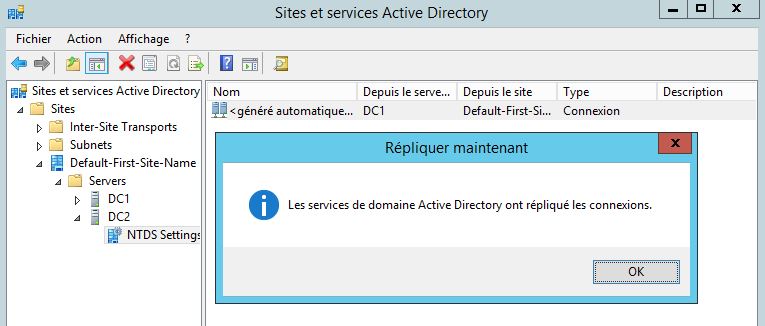

Les connexions sont bien répliquées avec le ou les autres Serveur AD.

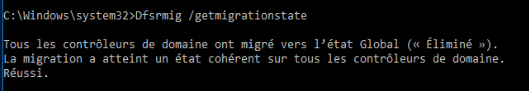

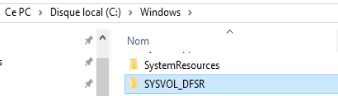

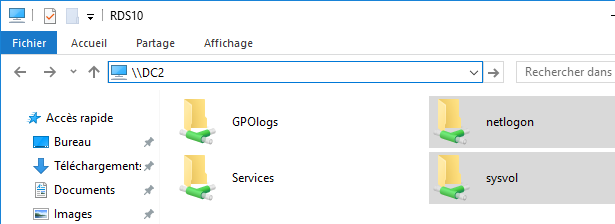

Les dossiers partagés « SYSVOL » et « NETLOGON » sont bien répliqués sur le nouveau DC.

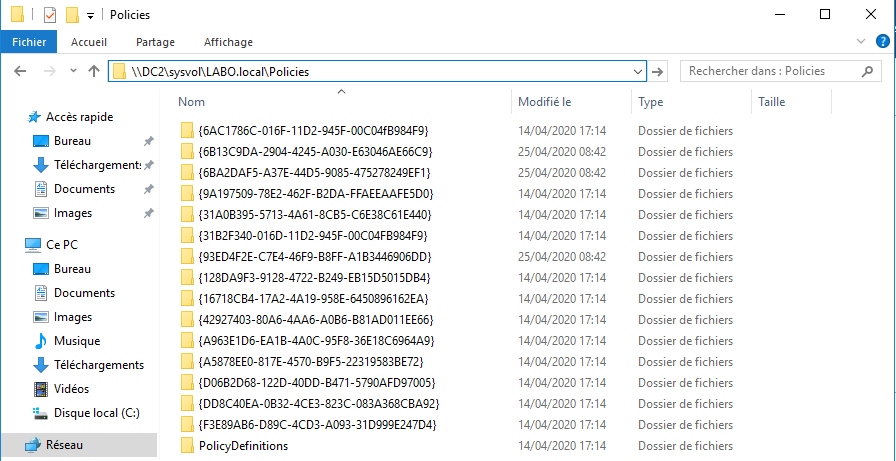

Les GPO sont bien présentes dans le dossier partagé « Policies » du « \\Serveur\SYSVOL\Domaine ».

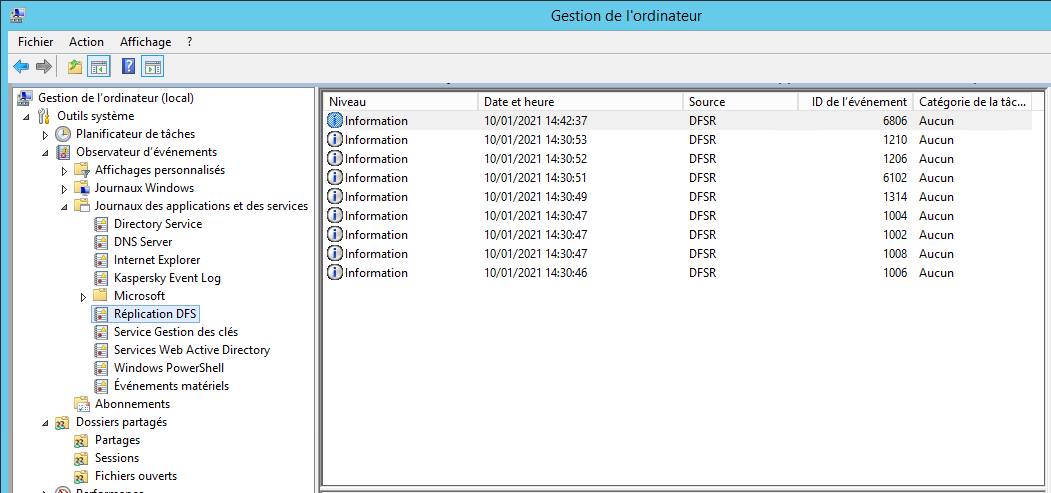

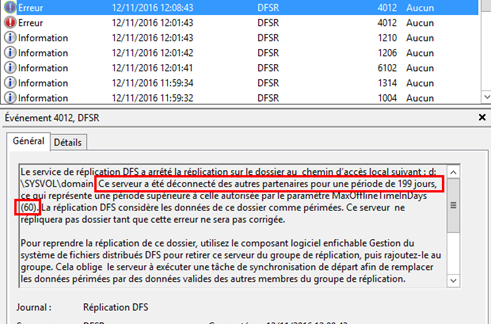

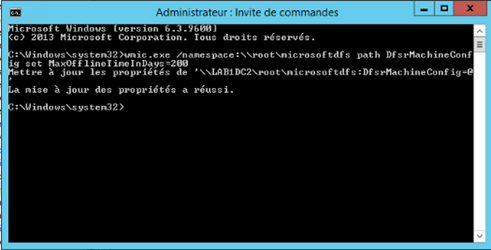

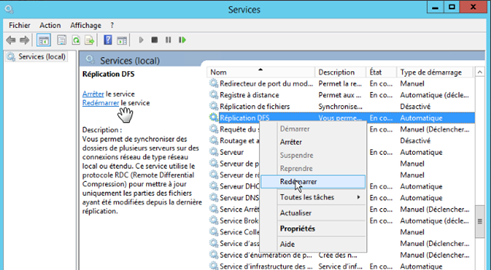

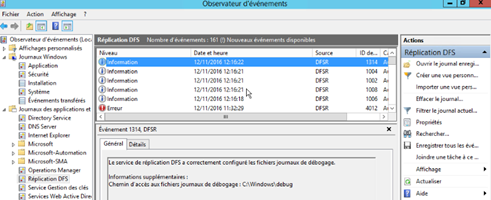

Sur les Serveurs AD : Dans l’Observateur d’Evènements, Journaux des applications, Réplication DFS : Aucune erreur n’est présente.

Pour la configuration du nouveau Serveur 2019 2016 ou 2012R2, voir ces tutos :

Préconisation Controleur de Domaine Windows Serveur 2019 2016 (ou 2012 R2)

Configuration d’un Controleur de domaine Windows Serveur

Important : Un seul Serveur AD sur le réseau doit détenir les rôles : Contrôleur de temps NTP et Serveur DHCP

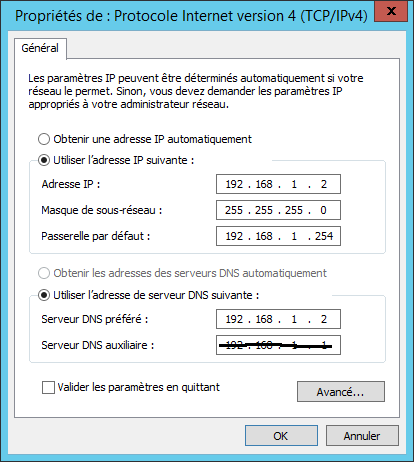

Configuration de l’adressage IP des 2 Serveur AD contrôleur de domaine pour une bonne communication :

- « Croiser » le DNS auxiliaire des 2 Serveurs dans le paramétrage de leur carte réseau.

Serveur DNS auxiliaire sur DC1 pointant vers DC2

Serveur DNS auxiliaire sur DC2 pointant vers DC1

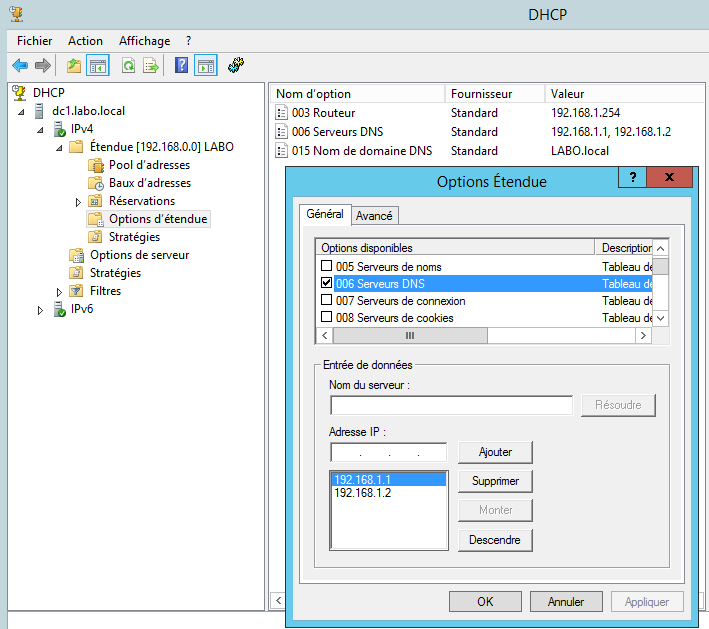

Configuration du DHCP > Options d’étendue > 006 Serveurs DNS

Ajouter l’adresse IP du second Contrôleur de Domaine car il est aussi Serveur DNS.

L’ajout du second Contrôleur de Domaine est terminée !

Dans le cadre d’une MIGRATION : Les étapes ci-dessous sont a effectuées seulement si vous supprimez l’ancien Serveur.

1 – Migration des ROLES FSMO :

Migrer les rôles FSMO vers le nouveau contrôleur de domaine Windows Serveur 2012 R2 ou 2016.

Transfert des rôles FSMO avec NTDSUTIL ou Transfert des rôles FSMO

2 – Installation et Configuration du Role DHCP sur le nouveau Serveur :

Voir ce tuto : Installation du Role Serveur DHCP

3 – Paramétrage du rôle serveur de Temps NTP sur le nouveau Serveur :

Voir ce tuto : Configurer un serveur de temps NTP faisant autorité sous Windows Serveur

4 – Rétrograder l’ancien contrôleur de domaine :

4.1 – Eteindre l’ancien DC et faire quelques tests de connexion et de login avec un pc pour s’assurer que tout fonctionne correctement.

4.2 – Rétrograder l’ancien DC :

- 2008 R2 : Faire un dcpromo pour rétrograder. S’il y a des erreurs lors du dcpromo alors décocher Global Catalog sur le DC et essayez à nouveau. Puis supprimer le rôle AD DS « ajout / suppression de rôle ».

- 2012 R2 ou supérieur : l’assistant DCpromo n’existe plus. Pour supprimer un DC il faut directement supprimer le rôle AD DS, l’assistant de configuration se lancera automatiquement et permettra de rétrograder le DC.

Information : Le Serveur passera de l’OU « Domain Controllers » vers l’OU « Computers ». On peut à ce moment le supprimer.

4.2.1 – Si la rétrogradation est impossible alors il faut éteindre l’ancien Serveur comme s’il était HS et suivre ce guide :

Supprimer un controleur de domaine AD hors service

5 – Reconfigurer les entrées DNS sur la carte réseau du nouveau Serveur afin qu’ils ne pointent plus vers l’ancien DC/DNS.

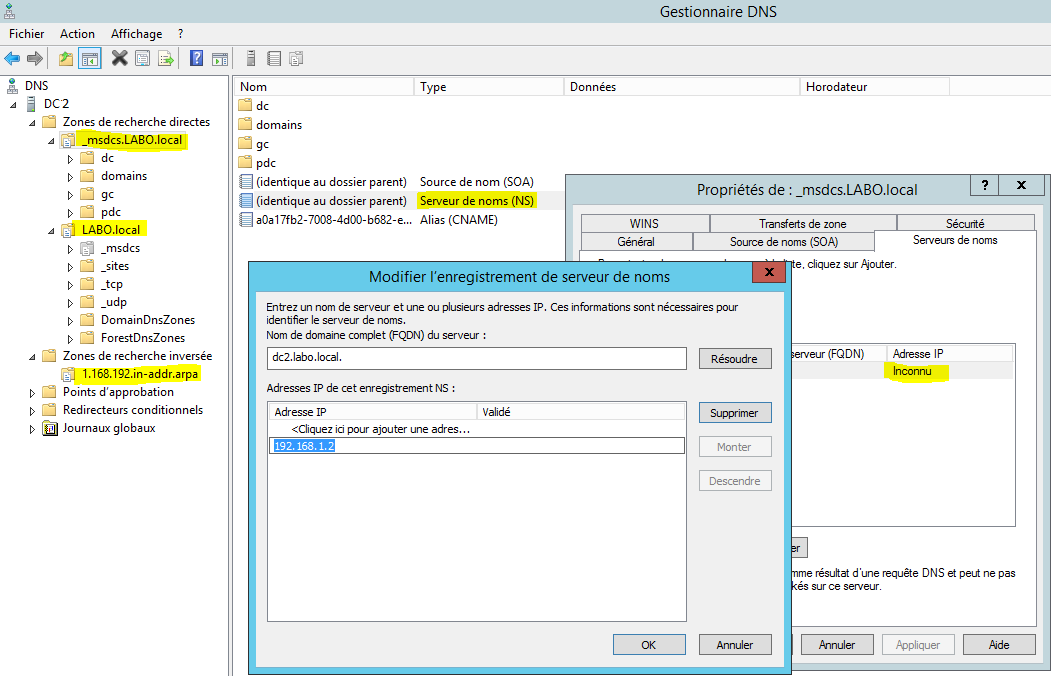

6 – Vérifier sur la console DNS du nouveau Serveur que toutes les entrées de Zones de l’ancien DC sont supprimées ou les effacer manuellement si ce n’est pas le cas.

6.1 – Egalement vérifier dans « Serveur de Noms (NS) » des différentes zones de recherches que l’adresse IP est bien définie.

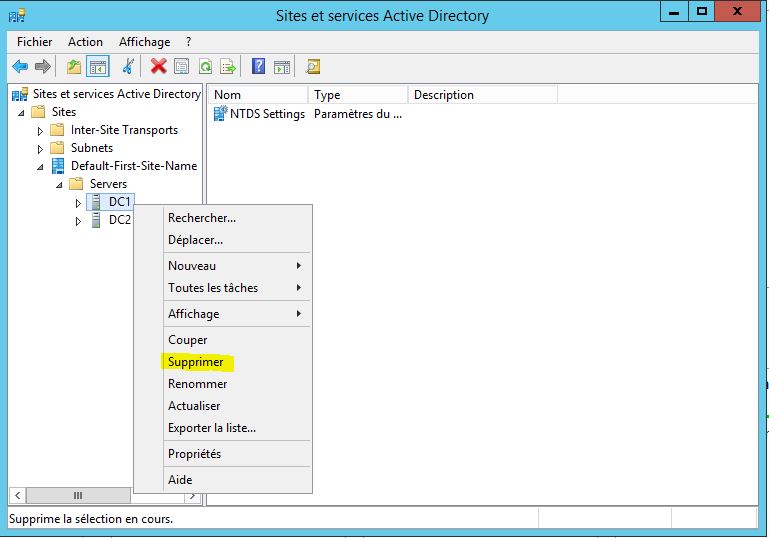

7 – Lancez Sites et Services Active Directory sur le nouveau Serveur et supprimer l’ancien serveur (Sites, Default-First-Site-Name, Servers).

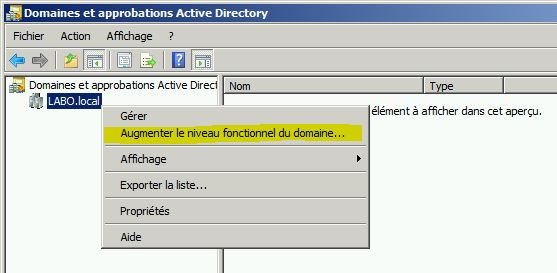

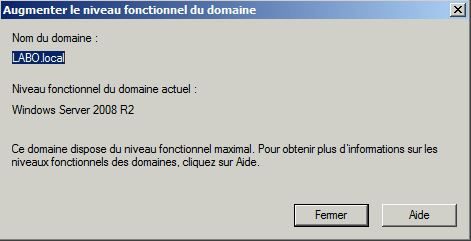

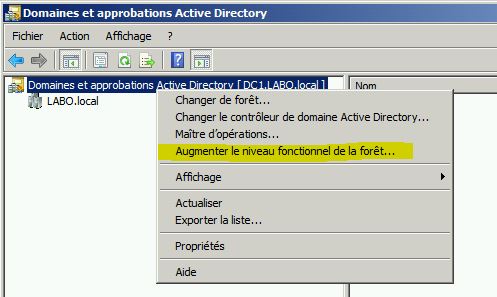

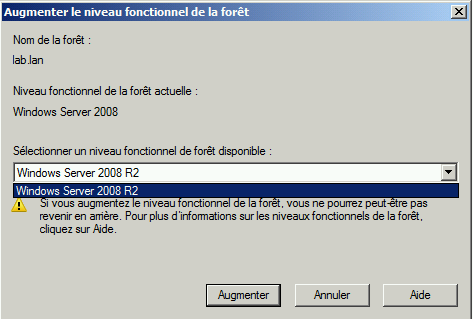

8 – Augmenter le niveau fonctionnel de la forêt et du domaine

Si vous n’avez plus (et surtout ne comptez plus) avoir de contrôleurs de domaine inférieurs à Windows 2012 R2 ou 2016, il faut augment le niveau fonctionnel de la forêt et du domaine.

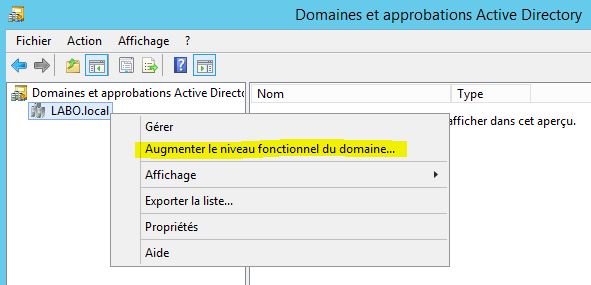

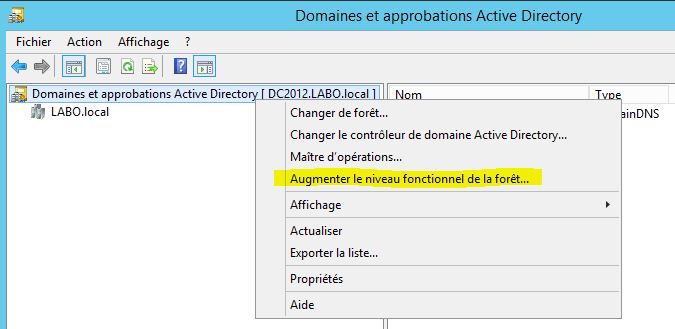

Outils d’administration, Domaines et approbation Active Directory

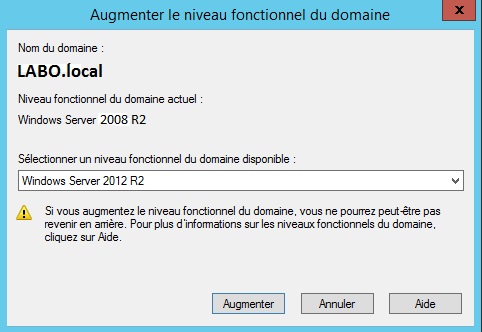

Augmenter le niveau fonctionnel du Domaine :

Augmenter vers 2012 R2, 2016 ou 2019 en fonction des Serveurs restants !

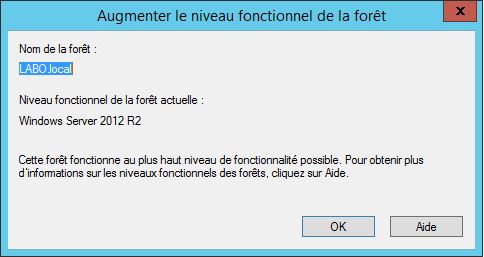

Augmenter le niveau fonctionnel de la Foret :

Augmenter vers 2012 R2, 2016 ou 2019 en fonction des Serveurs restants !

Plus le niveau fonctionnel est haut, plus vous pourrez bénéficier des dernières nouveautés liées à l’Active Directory et à sa structure.